Клонирование RFID: что это такое и как это работает

Большинство предприятий сегодня используют карточки-ключи или брелоки для контроля доступа к своим объектам. Эти элементы можно копировать — некоторые из них можно скопировать только с помощью смартфона. Эти копии известны как клоны, потому что они функционируют точно так же, как исходная карта, предоставляя такой же доступ и авторизацию. Покажем как легко сделать клон RFID и клон NFC, и расскажем о лучших способах помешать злоумышленникам, которые охотятся за вашими картами, а также коснемся того, что делать, когда нужно легально скопировать RFID-карту.

Клонирование RFID: цифровые карманные кражи

Все карты RFID содержат небольшой чип, который содержит данные о владельце карты, такие как его имя, должность в компании и разрешение на вход в помещения. Эти карты используют радиоволны ближнего действия для отправки этих данных считывателям, которые затем используют карту в качестве «ключа» для открытия дверей.

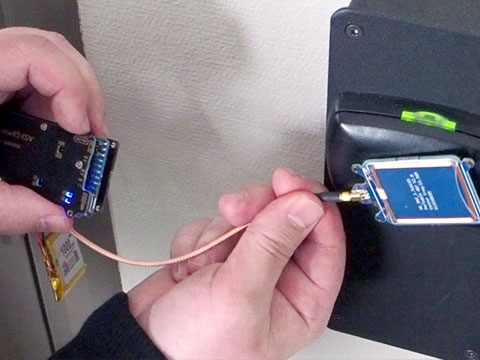

Клонирование RFID использует тот факт, что эти карты будут взаимодействовать с любым считывателем без разбора. Взломщикам этих карт просто необходимо иметь картридер на расстоянии чтения карты, и они могут удаленно перехватывать данные, загруженные на чип. Некоторым считывающим устройствам необходимо находиться в пределах десятка сантиметров от карты; другие срабатывают на расстоянии метра.

Затем эти данные можно скопировать на чистую карту, и хакер может, по сути, выдать себя за законного деятеля и использовать свою копию RFID, чтобы пойти туда, куда может попасть настоящий сотрудник.

Хакеры также могут установить скиммер внутри самого считывателя, который затем крадет данные с любой считываемой карты и передает их на телефон хакера или другие устройства. А вот с установкой считывателя-скиммера немного сложнее, так как хакеру нужно взломать корпус самого считывателя.

Как клонировать карту NFC

Карта NFC — это карта «коммуникации ближнего поля», которая передает небольшой пакет данных, таких как статус вашего сотрудника и разрешение на доступ, на считыватель NFC. Это очень похоже на RFID-карту, за исключением того, что диапазон радиоволн меньше — карта должна находиться в нескольких сантиметрах от считывателя, а чип данных может хранить больше информации, чем RFID-карта.

Эти карты можно клонировать, но это сложнее, так как кард-ридер должен находиться прямо рядом с картой из-за их малого радиуса действия. Однако, если есть телефон Android, для этого даже не понадобится отдельный ридер, так как Android оснащены считывателем NFC. Да, карты NFC можно клонировать с помощью смартфона!

Приложение для Android, известное как Mifare Classic Tool, может считывать данные с карты NFC, сохранять их в файле, а затем записывать обратно на пустую карту или брелок.

Обеспечение безопасности RFID-карт

Используйте другие формы оборудования для обеспечения безопасности, чтобы полностью защитить свои помещения и поддерживать авторизованный контроль доступа. Например, камера видеонаблюдения, направленная на кард-ридер, может обнаружить и записать любое вмешательство хакера, пытающегося установить скиммер. Точно так же телекамеры, которые могут уловить подозрительное поведение у входной двери со считывателем, например, человека с сумкой, пытающегося приблизиться к вашим сотрудникам на расстояние считывания RFID.

Замените карты RFID картами NFC. NFC имеет тенденцию быть более безопасным, чем RFID: поскольку они работают на таком коротком расстоянии, их труднее взломать. Но если вам нужен больший радиус действия, который обеспечивают RFID-карты, вы все равно можете выбрать более безопасные модели.

Используйте высокочастотные карты, для взлома которых требуется более мощное оборудование. В первом поколении RFID-карт использовались низкочастотные радиоволны 125 кГц, поэтому их так легко взломать. Многие из них все еще используются сегодня, но для большей безопасности инвестируйте в карты RFID с более высокой частотой 13,56 МГц. Для высокочастотных карт нужны более мощные считыватели карт, которые должны быть созданы хакерами, а не просто куплены на Aliexpress. Добавление этого уровня сложности делает их менее привлекательными целями.

Также можно использовать карты с шифрованием данных. Это программа, которая «запирает» данные на чипе карты кодовым словом. Только другой считыватель, у которого также есть кодовое слово, может «разблокировать» данные и прочитать чип. Это означает, что только авторизованные карты и считыватели смогут передавать информацию, а неавторизованные хакерские считыватели без кодового слова будут заблокированы.

Обучите сотрудников бережному обращению с картами и брелками. Карты, которые хранятся в безопасном месте, с меньшей вероятностью будут взломаны устройством для чтения карт или телефоном Android.

Немедленно деактивируйте утерянные карты. Новые системы контроля доступа позволяют дистанционно деактивировать карты, что имеет очевидные преимущества в случае утери или кражи карты.

Используйте программное обеспечение, которое запрещает дублирование карт в системе. Это означает, что настоящая карта и ее клон RFID не могут использоваться одновременно.

Чтобы получить дополнительные советы, ознакомьтесь с публикацией «Что такое RFID-взлом и семь способов его предотвратить».

Легальное копирование RFID

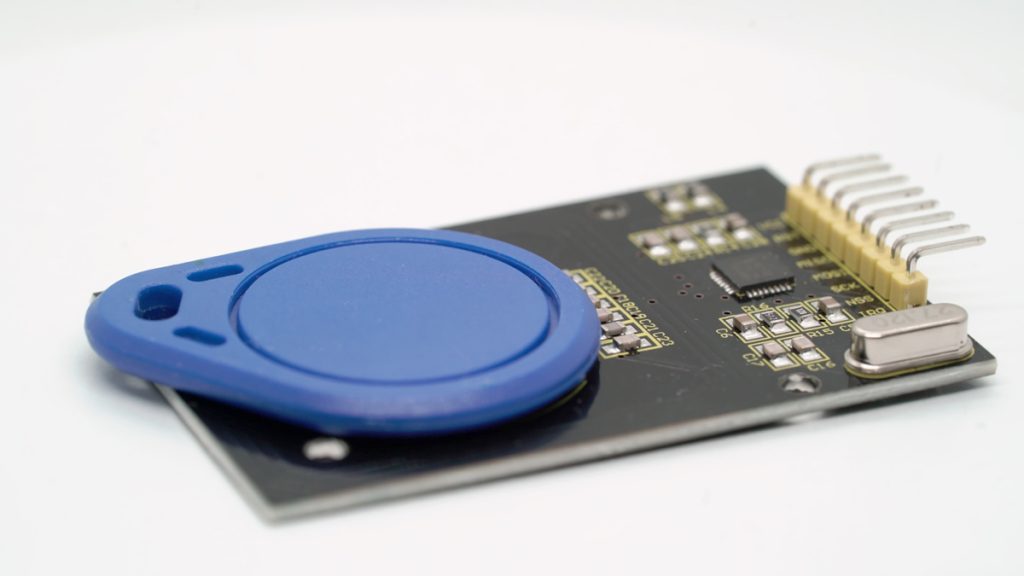

Иногда нужно создать копию ключа RFID, чтобы заменить изношенную карту. Если у вас есть низкочастотный 125 кГц, все, что вам нужно, это портативный кард-ридер, и шаги для этого очень просты:

- Включите устройство и поднесите совместимую карту или брелок к сканеру. Нажмите на кнопку «Читать».

- Устройство издаст звуковой сигнал, указывающий на то, что данные скопированы.

- Поднесите пустую карту или брелок к сканеру и нажмите «Написать».

- Затем информация с оригинальной бирки или брелока будет скопирована на пустую карту брелока.

Чтобы скопировать или клонировать высокочастотные карты NFC или RFID, нужно поговорить со своим ИТ-отделом или производителем оборудования для обеспечения безопасности. Эти карты более безопасны и требуют специального оборудования для правильного копирования.

Похожие статьи

Соблюдение конфиденциальности и безопасности облачной СКУД

Переход от локальной СКУД к внедрению контроля доступа как услуги (ACaaS) в общедоступном облаке вызывает у потребителей ряд сомнений и настороженность. Соответствие требованиям безопасности является одним из жизненно важных факторов, когда дело доходит до принятия этого решения. Большинство пользов..

Как не дать взломать систему контроля доступа?

Система контроля и управления физическим доступом (СКУД) значительно укрепляет безопасность предприятия. Однако хакеры и злоумышленники пытаются получить несанкционированный доступ к объекту, манипулируя уязвимостями системы, и наносят ущерб. Покажем наиболее часто используемых уязвимостей, которые ..

Что такое RFID-взлом и 7 способов его предотвратить

RFID означает «радиочастотная идентификация» и представляет собой форму связи ближнего действия между чипами данных с поддержкой RFID. Например, в бейджах сотрудников или кредитных картах и считывателями с поддержкой RFID, такими как электронный контроль доступа для дверей или считывател..

Как установить замок с электромеханической защелкой

Для дополнительной безопасности и настраиваемых функций замки с электромеханической защелкой представляют собой простое обновление по сравнению с обычными замками с ручным управлением. Они представляют собой индивидуальное решение для контроля доступа, которое можно интегрировать в интеллектуальную ..