Что такое RFID-взлом и 7 способов его предотвратить

RFID означает «радиочастотная идентификация» и представляет собой форму связи ближнего действия между чипами данных с поддержкой RFID. Например, в бейджах сотрудников или кредитных картах и считывателями с поддержкой RFID, такими как электронный контроль доступа для дверей или считыватели кредитных карт.

Эта технология существует с 1945 года, когда советский ученый изобрел то, что было по сути первым устройством для скрытого прослушивания, чтобы шпионить за США во время зарождающейся холодной войны. В 1996 году была запатентована технология RFID в ее современной форме безбатарейной метки данных, которая может принимать радиосигналы. И с тех пор эта универсальная и экономичная технология стала использоваться по-разному, включая:

- Отслеживание запасов,

- Бесконтактные кредитные карты,

- Взимание платы за проезд,

- Приложения безопасности,

- Контроль доступа,

- Идентификация сотрудника.

Но, как и в случае с любой другой технологией, чем шире ее использование, тем больше возможностей использовать её слабые стороны, и RFID не является исключением.

Как взламывают RFID?

Чипы данных с RFID можно сканировать на расстоянии. Именно это делает их такими полезными, а также уязвимыми для хакеров.

Захват информации на большом расстоянии. Сканеры RFID, которые захватывают и записывают идентификационную информацию, безусловно, нелегальны, но для тех, у кого есть соответствующие навыки, их легко изготовят. Хакеры используют считыватель дальнего действия, чтобы незаметно украсть эту идентификационную информацию с любых RFID-карт у тех, кто случайно пройдут мимо. Например, хакер может просто носить это устройство в сумке в загруженном утреннем автобусе или сидеть за пределами целевого рабочего места, и считыватель будет собирать информацию, когда сотрудники проходят мимо со своими бейджами. Все это происходит, не оставляя цифрового следа.

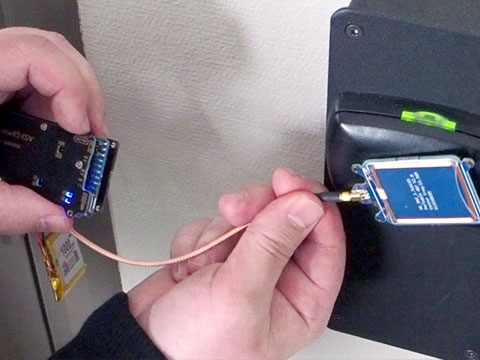

Создание копии. После того, как информация была захвачена хакером, следующим шагом будет создание копии этой карты или карт. Это известно как «клонирование» или «спуфинг». Клонированная карта даст хакеру тот же профиль цифрового удостоверения личности, что и оригинал, а это означает, что хакер будет иметь ту же авторизацию и уровень доступа. Вы можете видеть, как это может быстро перерасти от хакера, просто проникшего в парадную дверь здания, до разблокировки компьютера с контролируемым доступом или серверной комнаты и начала причинять любой ущерб, который им заблагорассудится.

Активное глушение. Хакеры могут блокировать работу RFID-карт и меток, просто находясь поблизости и генерируя сигнал, который сильнее, чем тот, который выдает считыватель RFID. Это может сделать невозможным отслеживание запасов с помощью RFID, а также создать общий хаос, препятствуя доступу с использованием удостоверений личности.

Подслушивание. Хакеры также могут использовать антенну для записи связи между реальными метками RFID и считывателями RFID. Это «подслушивание» собирает данные о том, как и где используются метки RFID, которые хакер может использовать для планирования и проведения более крупных атак позже.

Как предотвратить взлом RFID

Не существует универсального средства для предотвращения взлома RFID. Но есть комплекс мер, которые можно комбинировать для повышения безопасности и защиты данных от взлома RFID.

1. Используйте пассивную RFID. Метки RFID, которые классифицируются как «пассивные», имеют гораздо более слабый сигнал, чем «активные». Хотя это означает, что метка должна быть намного ближе к считывателю, чтобы работать, это также означает, что хакерские сканеры дальнего действия находятся слишком далеко, чтобы собирать информацию с пассивной метки RFID.

2. Используйте защиту RFID вне здания. Одним из недорогих и не требующих высоких технологий способов уменьшить масштабы клонирования карт является хранение RFID-карт и устройств с поддержкой RFID в специальных мешочках или сумках, которые блокируют сигналы RFID . Они предотвращают сканирование карты хакером, но также предотвращают сканирование карты законными считывателями, поэтому это решение лучше всего подходит, когда карта находится за пределами здания и не используется часто.

3. Используйте самые безопасные карты на рынке. Выбирайте бесконтактные карты с дополнительными функциями безопасности, устойчивыми к взлому и взлому, например линейку продуктов HID Seos. Эти карты и их считыватели имеют криптографические алгоритмы, которые обертывают еще один уровень защиты данных, которые они содержат, по сути оснащая их двухфакторной идентификацией, которая делает их намного более надежными. сложнее взломать сканером дальнего действия.

4. Корреляция данных для предотвращения дублирования карт. Чтобы предотвратить попадание клонированных карт в дверь, используйте технологию контроля доступа в своих интересах, установив протоколы в вашем контроле доступа, которые запрещают дублирование. Карта RFID, которая уже «зарегистрирована» и присутствует в базе данных, не может быть зарегистрирована снова без предварительного извлечения.

5. Тестирование на проникновение. Это термин для упражнения по обеспечению безопасности, когда опытный «белый хакер» или хороший парень намеренно тестирует вашу систему, чтобы увидеть, где у нее есть слабые места и как ее можно использовать. Ручное тестирование чрезвычайно полезно, потому что оно тестирует и измеряет существующую безопасность, используя ту же тактику, которую использовал бы плохой парень, но в зависимости от компоновки вашей системы, точек доступа и технологии. Затем ваша команда безопасности может принять эти отзывы и создать решения и протоколы для устранения любых выявленных уязвимостей.

6. Используйте проводную сеть и авторизацию для конфиденциальной информации и оборудования. Беспроводные устройства, использующие RFID, удобны, но они по своей природе менее безопасны, чем проводные соединения, к которым хакерам гораздо труднее получить доступ и проникнуть в них. Поэтому сделайте проводное подключение обязательным для наиболее важных частей вашей сети: например, серверных, в которых хранится информация о клиентах, конфиденциальная информация или операционных консолей для важного оборудования.

7. Надежная физическая безопасность. Не полагайтесь на RFID-карты для защиты своих сотрудников, имущества или оборудования. Надежная система физической безопасности в дополнение к прокси-картам и RFID-меткам является обязательным условием для настоящей безопасности в коммерческих условиях. Контроль доступа с помощью прокси-карт можно усилить видеонаблюдением, биометрическими считывателями, пин-падами и другими препятствиями. Все вместе эти меры безопасности превращают ваш бизнес из слабой цели с многочисленными слабостями, которые можно легко использовать, в трудную цель с несколькими слабыми местами, которые хорошо защищены вторичными мерами безопасности.

Похожие статьи

Как не дать взломать систему контроля доступа?

Система контроля и управления физическим доступом (СКУД) значительно укрепляет безопасность предприятия. Однако хакеры и злоумышленники пытаются получить несанкционированный доступ к объекту, манипулируя уязвимостями системы, и наносят ущерб. Покажем наиболее часто используемых уязвимостей, которые ..

Клонирование RFID: что это такое и как это работает

Большинство предприятий сегодня используют карточки-ключи или брелоки для контроля доступа к своим объектам. Эти элементы можно копировать — некоторые из них можно скопировать только с помощью смартфона. Эти копии известны как клоны, потому что они функционируют точно так же, как исходная карт..