Соблюдение конфиденциальности и безопасности облачной СКУД

Переход от локальной СКУД к внедрению контроля доступа как услуги (ACaaS) в общедоступном облаке вызывает у потребителей ряд сомнений и настороженность. Соответствие требованиям безопасности является одним из жизненно важных факторов, когда дело доходит до принятия этого решения. Большинство пользователей ожидают рисков больше, чем преимуществ от использования облачных СКУД. Каковы основные проблемы при переходе на ACaaS?

Безопасность и конфиденциальность данных. В облаке существует постоянная угроза утечки данных. Конфиденциальные данные клиента могут быть доступны и распространены для неэтичного использования самим поставщиком услуг.

Взлом конфиденциальности учетной записи. Злоумышленники могут получить удаленный доступ к учетным данным пользователя, чтобы похитить конфиденциальную информацию, хранящуюся в облаке, и получить контроль над службами контроля доступа. Такие методы, как переполнение буфера, фишинг, кейлоггинг, ошибки сценариев, повторное использование паролей и атака «человек в облаке», являются одними из наиболее распространенных угроз в этой категории.

API-интерфейсы остаются незащищенными. Хотя API-интерфейсы помогают предприятиям и программистам взаимодействовать с программным обеспечением в соответствии с требованиями организации, это может поставить под угрозу безопасность.

Безопасность, связанная с устройством. ACaaS — это, по сути, система IoT. В таких устройствах, как контроллеры, которые постоянно взаимодействуют с облачными службами, протоколы связи и внутренняя безопасность, связанная с устройством, вызывают серьезную озабоченность.

Внедрение вредоносного ПО. Хакеры могут внедрять вредоносные коды в облачное программное обеспечение, которое кажется действительным в облачных службах, но может использоваться для подслушивания и кражи данных.

Атаки отказа в обслуживании. В отличие от других кибератак, нарушение безопасности, которое происходит в рамках «Атаки отказа в обслуживании», делает серверы и веб-сайт недоступными для авторизованных пользователей.

Потеря данных. Всегда есть вероятность потери данных в облаке из-за непредвиденных обстоятельств, таких как стихийные бедствия, неэтичные атаки или стирание данных поставщиками услуг, что приводит к серьезной неудаче в бизнесе для компаний.

Угрозы изнутри. Уполномоченные сотрудники могут использовать свое право на доступ к конфиденциальной информации организации, доступной в облаке из любого места, что повышает вероятность неправомерного использования данных по сравнению с традиционными локальными системами.

Похожие статьи

Почему беспроводной электронный контроль доступа экономичнее традиционных систем

Электронные системы контроля доступа на протяжении всего своего жизненного цикла порождают затраты на каждом этапе: при установке, эксплуатации и расширении системы. Электронные системы дороже, но, по мнению специалистов, компании ASSA ABLOY, мирового лидера в области систем контроля доступа, бонусы..

Облачные системы контроля доступа становятся все популярнее

По мнению ведущих аналитиков, в 2022 году спрос на решения облачного контроля доступа среди организаций будет расти – организации ищут решение для обеспечения безопасности своих помещений, которое бы отвечало требованиям удобства, гибкости и масштабируемости. В последние годы произошли зн..

Как не дать взломать систему контроля доступа?

Система контроля и управления физическим доступом (СКУД) значительно укрепляет безопасность предприятия. Однако хакеры и злоумышленники пытаются получить несанкционированный доступ к объекту, манипулируя уязвимостями системы, и наносят ущерб. Покажем наиболее часто используемых уязвимостей, которые ..

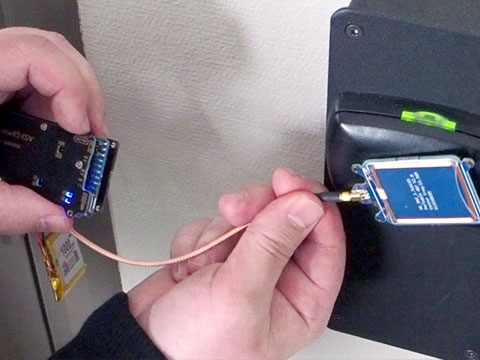

Клонирование RFID: что это такое и как это работает

Большинство предприятий сегодня используют карточки-ключи или брелоки для контроля доступа к своим объектам. Эти элементы можно копировать — некоторые из них можно скопировать только с помощью смартфона. Эти копии известны как клоны, потому что они функционируют точно так же, как исходная карт..